Blog

Hier versorgen wir dich mit aktuellen Neuigkeiten rund um deine Lieblingsthemen.

Wintervorbereitung für das Auto: Tipps und Checkliste

Mit der kalten Jahreszeit kommt es vermehrt zu Problemen mit Fahrzeugen, da sie durch Schnee und Eis auf eine harte Probe gestellt werden. Niedrige Temperaturen, Feuchtigkeit und auch Streusalz beanspruchen …

Tanken im Ausland mit PACE Drive: So seid ihr bestens vorbereitet

Der Sommer neigt sich langsam dem Ende zu, aber viele von uns nutzen die letzten warmen Tage, um noch einmal auf Reisen zu gehen. Ob ihr durch malerische Alpenstraßen fahrt, …

Neues bei PACE Drive: Esso jetzt live und Netzwerk-Erweiterungen in Europa

Wir bei PACE Drive haben aufregende Neuigkeiten für euch, die eure Tankerlebnisse noch besser machen werden! Unser Ziel ist es, euch das mobile Bezahlen an der Tankstelle so einfach und komfortabel …

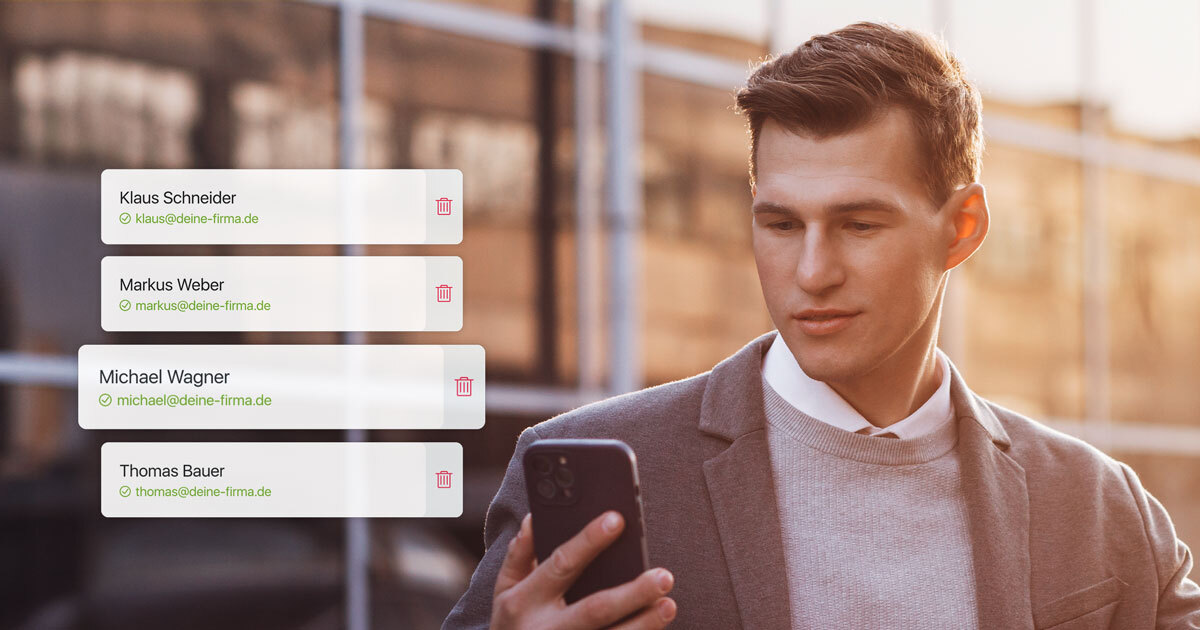

3 Anwendungsfälle für Digitalisierung im Fuhrparkmanagement

Digitalisierung im Fuhrparkmanagement ist ein Hebel für höhere Effizienz und Kostenersparnisse. Auch für kleine Flotten mit wenigen Firmenfahrzeugen lohnt sich der digitale Umschwung. Wir erklären, warum und stellen Ihnen drei …

Benzinpreise mit PACE Drive vergleichen

Mit der PACE Drive App kannst du nicht nur mobil an der Zapfsäule bezahlen, sondern auch Preise vergleichen. Wir erklären, wie einfach das geht!

Mit PACE Drive an der Tankstelle per App bezahlen

Mit der PACE Drive App kannst du nicht nur Preise vergleichen, sondern auch mobil in wenigen Minuten direkt an der Zapfsäule mit dem Smartphone, Apple CarPlay oder Android Auto sowie der Smartwatch an …